为什么你需要“体系化”的研发项目质量管理

很多组织对质量的误解是:把质量当成一个阶段(测试),而不是一个系统属性(从需求到运维的连续结果)。当质量缺少体系化治理,通常会出现三种“慢性病”:

- 标准不清:同样叫“完成”,有人理解为“开发完了”,有人理解为“可验收可上线”。

- 证据断链:需求没有可验收标准、设计没有可测试性、代码没有可追溯变更依据,上线只能靠“信心投票”。

- 反馈太晚:问题在上线后才暴露,代价从“修一个缺陷”变成“拖慢一个季度的路线图”。

一句话总结:研发项目质量管理体系,本质是把“质量要求”转化为“可验证、可追溯的证据链”,并通过持续改进让证据链更短、更自动化、更低成本。

一个可落地的框架:质量策划-质量保证-质量控制

如果你希望体系“既能讲得清,又能落得下”,最建议采用三段式闭环:

- 质量策划(Quality Planning):解决“标准与目标”——什么算好?阈值是什么?风险在哪里?

- 质量保证(Quality Assurance / QA):解决“过程漂移”——有没有按标准做?哪里在走样?怎样让组织能力可复制?

- 质量控制(Quality Control / QC):解决“结果可信”——交付物是否达标?是否可以上线?上线后是否稳定?

这套拆分之所以长期有效,是因为它把质量治理从“临时补洞”变成“持续运营”:先定义规则,再让规则稳定执行,最后用数据验证结果与改进方向。ISO 9001 的过程方法与 PDCA 思路也强调用体系化的方式管理过程并驱动持续改进。

一句话总结:策划让大家对“好”达成共识;保证让“对的方法”持续发生;控制让上线不靠运气。这就是研发项目质量管理的主线。

1.质量策划:先把“质量目标”与“验收标准”定清楚

质量策划最容易犯的错,是把它写成“漂亮模板”,但缺少可执行阈值与角色分工。我的建议是先把质量策划压缩成一张“作战地图”,再逐步加细。

① 设定质量目标:用“系统重要性 × 风险”定阈值,而不是一刀切

质量目标可以分三层,但每一层都要明确“谁用它决策”:

- 业务结果层(Outcome):服务可用性、关键链路成功率、投诉/工单、SLA 违约等。

- 交付稳定层(Stability):发布后 7 天严重缺陷逃逸率、回滚率、P0/P1 事故数、恢复时间。

- 过程能力层(Capability):评审覆盖率、关键模块单测门槛、自动化回归覆盖范围、静态扫描通过率。

如果组织有持续交付/平台化基础,建议把 DORA 指标纳入“速度与稳定”的共同语言:吞吐类(部署频率、变更前置时间)与稳定类(变更失败率、恢复时间)配套使用。

可复用交付物:质量目标表(按系统分层列阈值)+ 指标口径说明(统计周期、严重度定义、数据来源)。

② 输出《质量管理计划》:不是写给检查看的,是写给“协作对齐”看的

一份能落地的《质量管理计划》至少回答 6 个问题:标准是什么、怎么验证、谁来负责、什么时候做、出了问题怎么处理、例外怎么管。

建议包含:

- 质量标准与范围:功能、性能、安全、可靠性、可维护性各自的最低标准(写“阈值”,不写“努力提升”)。

- 验收口径:DoR/DoD、缺陷分级规则、上线放行门槛(含豁免机制)。

- 测试与验证策略:分层测试、自动化范围、测试数据策略、关键场景与异常流清单。

- 质量风险清单:高复杂/高耦合模块、外部依赖、关键人、历史事故点;附应对策略。

- 质量活动排期:评审点、走查点、灰度与回滚演练、里程碑质量评估会。

- 角色与责任:谁批准豁免?谁对线上指标负责?谁维护质量看板?

质量计划写得再长,不如把“阈值、证据、责任人”写得更短更硬。

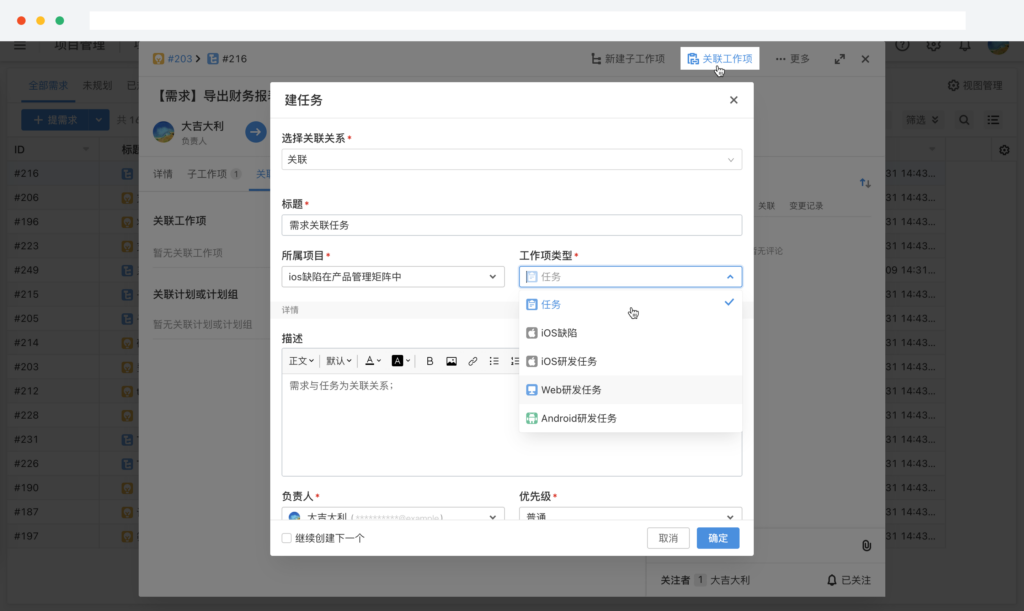

在落地层面,很多团队会把“质量阈值/放行条件/门禁检查项”固化到项目模板里,确保新项目一启动就带着同一套底线标准。比如在 ONES Project 中可对需求状态与属性进行自定义,并用工作项/迭代承载这些约束,减少“人肉记忆”带来的漂移。

③ 把质量前移:用“可测试性 + 可观测性”减少返工

很多团队做了需求评审、也做了设计评审,但问题仍在上线后爆发,根因往往不是“没评审”,而是评审没有抓住两件事:可测试性(Testability)与可观测性(Observability)。

你可以把它们理解为:可测试性保证能被验证;可观测性保证上线后能被证明是稳定的。

落地动作很具体:

- 需求可验收:场景、边界、异常流、权限、回退方案必须齐全;否则评审不是“通过/不通过”,而是“可验收/不可验收”。

- 设计可测试:依赖可替换、数据可构造、关键逻辑可单元化;否则测试只能“堆用例赌概率”。

- 上线可观测:关键链路日志/指标/追踪到位,告警口径清晰;否则故障定位就会退化成“人肉猜测”。

2.质量保证:用机制让“过程做对”,而不是靠英雄主义

质量保证(QA)真正要管的是:过程是否按质量要求执行,组织是否在持续改进。它不是“测试团队的别名”,而是“过程可靠性的治理机制”。

① 质量门禁(Quality Gates):门禁不是“卡人”,是“卡风险”

我建议把门禁设计成“风险拦截点”,并明确:它拦什么风险、用什么证据证明已处理。

- 需求门禁:验收标准齐全、关键场景与异常流具备、风险已识别。

- 设计门禁:非功能(性能/安全/可用性)有方案;可测试性与可观测性满足规范。

- 代码门禁:Code Review 覆盖;关键模块单测门槛;静态扫描通过。

- 发布门禁:回归通过;灰度与回滚方案就绪;监控告警验证通过。

门禁最难的不是设计,而是执行。因此必须配套“豁免机制”:豁免必须有审批人、期限、补偿动作;并进入看板统计。

门禁要“进系统、可追溯”,否则很容易退化成口头约定。比如在 ONES Project 里,团队常用“自定义工作流 + 权限/状态流转约束”把门禁落到真实的流程里;同时与 ONES TestCase 的数据互通,使测试执行发现问题后能更顺滑地进入缺陷闭环。

② 审计 + 复盘 + CAPA:把“经验”沉淀成“机制”

要让组织能力可复制,就要把“做得对”写成机制,把“做错了”变成改进。

- 轻量过程审计:重点看证据链是否完整(评审记录、测试报告、放行单、变更记录),不是抓“有没有写文档”。

- 事故/重大缺陷复盘:输出 CAPA(纠正与预防措施),并明确落点:改门禁、改规范、改工具、改培训,而不是“下次注意”。

复盘能否形成组织记忆,取决于“证据是否沉淀、是否能被检索复用”。很多团队会把评审纪要、放行单、事故复盘放在统一知识库,并与具体工作项关联,保证下次遇到相似问题能快速追溯;例如 ONES Wiki 支持文档关联项目任务,也支持在文档中嵌入工作项与报表,让“质量证据”不散落。

③ 用质量成本(COQ)做管理语言:让投入有商业解释

很多质量体系推不动,原因不是管理层不重视质量,而是看不到“投入产出”。这时要用质量成本来对话:把投入分为预防、评价(评估)、失败(内部/外部)四类,按月做账本,让“救火成本”变得可见、可讨论。

3.质量控制:用数据与证据证明“交付是合格的”

如果说 QA 管过程,那么 QC 就必须管结果:交付物是否达标、是否允许进入下一阶段、是否可以上线、上线后是否稳定。两条原则非常关键:可重复、可追溯。

① 建立“放行标准”:让上线不再靠拍脑袋

上线放行建议做成“证据驱动”的评审,而不是口头汇报。放行标准至少覆盖:

- 功能达标:关键业务用例通过率、回归范围说明、已知缺陷清单(含严重度与影响面)。

- 非功能达标:性能基线、容量评估、安全扫描与高危项处置。

- 稳定性就绪:灰度策略、回滚预案、监控告警验证、值班与响应机制。

- 风险可控:对“接受的风险”要有明确责任人和修复窗口与补偿措施。

放行要“看证据”,证据往往来自 CI/CD 与代码变更本身。若你们已有 DevOps 工具链,建议把流水线执行、代码提交与工作项/迭代建立关联,放行会就能直接基于事实判断风险与状态;例如 ONES Pipeline 支持集成 Jenkins,并支持 GitHub/GitLab 等代码仓的集成,同时可将流水线与项目/迭代关联、把代码提交与工作项关联,便于形成可追溯的交付证据。

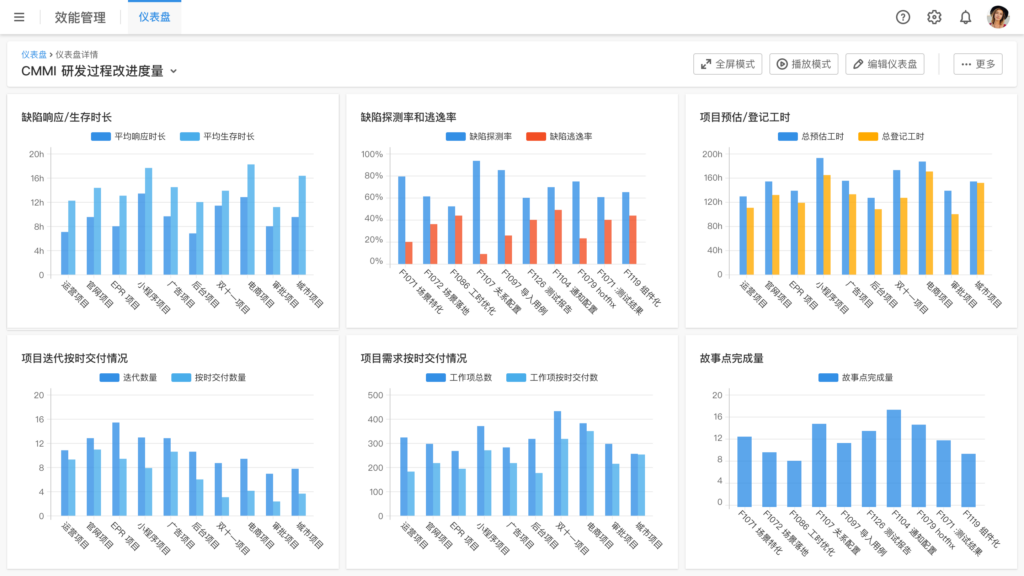

② 质量看板:把“质量状态”变成组织共识

研发项目质量管理一旦缺少可视化,就会退化成“各说各话”。看板建议按“输入—过程—输出”组织,并固定在周会/里程碑会上使用:

- 输入:需求变更频率、需求返工率

- 过程:评审覆盖率、构建/扫描通过率、自动化回归覆盖范围

- 输出:缺陷逃逸率、回滚率、事故恢复时间

看板能否长期用起来,取决于两点:数据是否自动汇聚、维度是否可按角色拆解。像 ONES Performance 提供多维度分析与仪表盘模板,并支持仪表盘共享与权限控制,适合把“质量指标”做成管理的日常语言,而不是季度汇报的装饰。

③ 缺陷治理“分级分流”:别让 Bug 列表拖垮团队

缺陷治理最怕“堆积如山但没人动”。建议把缺陷分三类路径,并把路径写进质量管理计划:

- 阻断型(Blocker):触发门禁,不修不放。

- 风险接受型(Accept):明确风险、明确责任人、明确修复窗口与补偿措施。

- 技术债型(Debt):进入版本规划,用质量成本账本持续跟踪。

若团队已经采用测试管理工具,建议把“用例—测试计划—执行—缺陷—报告”的链路连起来,缺陷分流会更清晰、更可追溯。例如 ONES TestCase 覆盖完整测试流程,支持测试用例与需求/任务关联、测试计划与迭代关联,天然适合把“缺陷流转”与“迭代节奏”统一在一个闭环里。

落地路线图:用 90 天把质量管理体系跑起来

很多体系失败不是因为设计错,而是因为一开始就想“一步到位”。我建议用“最小可行体系(MVS)”思路:先跑通最短闭环,再逐步扩展。

0~30 天:统一语言,跑通最短闭环

- 统一口径:缺陷分级、DoR/DoD、放行标准、豁免规则

- 先上两道门禁:需求门禁 + 发布门禁

- 先做一张看板:不超过 10 个指标,重点盯“缺陷逃逸率/回滚率/恢复时间”

30~90 天:固化机制,建立证据链

- 推行《质量管理计划》模板 + 评审清单

- 建立轻量审计 + 复盘 CAPA 追踪机制

- 把自动化与可观测性纳入“项目必做项”,不是“加分项”

90~180 天:规模化与持续改进

- 门禁覆盖关键系统与关键项目,豁免透明化

- 建立质量成本(COQ)账本,把投入与收益用管理语言表达

- 形成组织级知识库:缺陷模式、评审要点、测试资产与监控模板复用(例如把复盘与放行证据统一沉淀在知识库,并与工作项互相关联,减少“经验不可复用”的损耗)。

体系的成败关键在于:你是否把质量从“个人经验”变成“组织能力”。

有效的研发项目质量管理,不是把团队绑在更多流程上,而是用一套可度量、可追溯、可改进的机制,把质量责任从“最后一公里的测试”拉回到全链路:质量策划定标准与阈值,质量保证防过程漂移,质量控制让放行有证据。当体系运转起来,你得到的不仅是缺陷下降,更是组织能力升级:决策更基于数据、协作更基于规则、交付更基于证据——这才是高质量交付的长期竞争力。

附录A:质量管理相关术语表

- 质量策划(Quality Planning):定义质量目标、标准、阈值、验证方式与责任边界。

- 质量保证(QA):确保过程按质量要求执行,并通过审计/改进让能力可复制。

- 质量控制(QC):验证交付物是否符合标准,并支撑放行与上线后稳定性验证。

- 质量门禁(Quality Gates):在关键节点用证据拦截风险(需求/设计/代码/发布)。

- 缺陷逃逸率:发布后暴露的缺陷占比(需明确统计窗口与严重度口径)。

- COQ(质量成本):预防、评价(评估)、失败(内部/外部)成本的结构化账本。

- ONES TestCase:覆盖完整测试流程,支持用例与需求/任务关联、测试计划与迭代关联,形成闭环。

- ONES Pipeline:集成 CI/CD(如 Jenkins)与代码仓,支持流水线/代码提交与项目工作项关联,增强追溯。

- ONES Wiki:支持文档与项目任务关联、嵌入工作项/报表,便于沉淀质量证据。

- ONES Performance:提供多维度分析与仪表盘模板/共享/权限控制,支持质量与效能度量可视化。

附录B:FAQ

Q1:研发项目质量管理体系最核心的“一个东西”是什么?

A:证据链。把质量要求变成可验证证据(评审记录、测试报告、放行单、监控验证),并让证据链在项目节奏中稳定运转。

Q2:QA 和 QC 的区别是什么?

A:QA 管“过程是否正确并持续改进”;QC 管“结果是否达标并支撑放行”。两者配合,质量才不会只靠最后阶段补救。

Q3:质量门禁会不会拖慢交付?

A:不会,前提是门禁“卡风险不卡人”,并配套豁免机制(审批人+期限+补偿动作)。真正拖慢交付的是返工与线上事故。

Q4:放行标准怎么定才不拍脑袋?

A:把放行标准拆成四类证据:功能达标、非功能达标、稳定性就绪、风险可控;每类都有阈值与责任人。

Q5:缺陷逃逸率为什么总算不清?

A:通常是口径不统一:统计窗口(7天/14天/30天)、严重度分级、缺陷归因(新引入/历史遗留)与数据源不一致。先写清口径再谈目标。

Q6:缺陷治理怎么“闭环”更顺滑?

A:让缺陷与迭代/需求/测试活动互相关联,才能把“发现—分流—修复—验证—复盘”串起来;很多团队会用测试管理与项目管理工具的数据互通来降低流转摩擦。